制御システムセキュリティの標準化動向と東芝グループの取り組み

-

社会インフラを狙ったサイバー攻撃の増加に伴い、制御システムにおけるセキュリティ対策の必要性/重要性が認知されつつあります。IEC 62443シリーズは、現在注目されている制御システム向けセキュリティの国際標準規格です。ここでは、IEC 62443シリーズの概要とその中で求められるセキュリティ対策、東芝グループの取り組みについて紹介します。

寄稿:株式会社東芝 研究開発センター

サイバーセキュリティ技術センター

斯波 万恵

2023/01/11

制御システムを取り巻くリスク状況

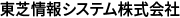

巧妙化、多様化したサイバー攻撃は、2010年以降、発電所、オイル・ガス、製鉄所、自動車産業などの重要インフラを狙った国家支援型の攻撃が多発しています。昨今は、地政学的な問題や国際紛争に乗じた攻撃も多くなり、サプライチェーンの弱いところから狙われるようにもなってきました。

この背景には、サイバー攻撃の攻撃経路が多様化したことに加え、近年、情報を扱うIT(Information Technology)と社会インフラや製造工場などのモノ/サービスなどを扱うOT(Operational Technology)の融合が進み、そのトレードオフとしてサイバー攻撃のリスクが増加しています。

重要インフラへのサイバー攻撃事例。国家間の対立によるエネルギーや防衛産業などの重要インフラを狙ったサイバー攻撃が多発

重要インフラへのサイバー攻撃事例。国家間の対立によるエネルギーや防衛産業などの重要インフラを狙ったサイバー攻撃が多発

例えば、制御システムは外部ネットワークへの接続や汎用化が進みました。外部ネットワークへの接続は、先進デジタル技術活用による業務の効率化や付加価値の創出というインパクトのあるメリットを生む反面、サイバー攻撃のリスクを高めます。

また、汎用化は、汎用のOSやプロトコルを使うことによって効率化したり、安価な運用を実現したりといったコスト面のメリットを生む一方で、ITと同じような機器の脆弱性を狙った攻撃やマルウェアに脆くなるというリスクを高めます。

このため、制御システムのセキュリティ対策は、現在では避けて通ることはできない課題となりました。そこで注目されているのが、制御システムにおけるセキュリティ対策の国際標準であるIEC 62443シリーズです。

IT向けとOT向けセキュリティ対策の考え方の違い

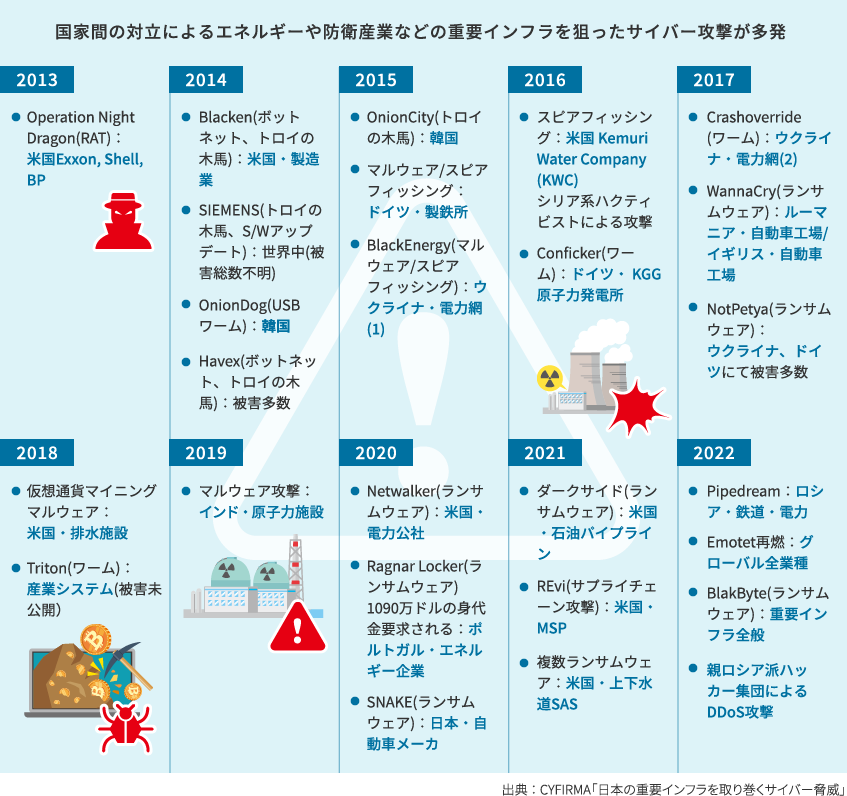

制御システム向けのセキュリティ対策は、一般的な情報システム向けのセキュリティ対策とは、優先すべき目的、対象実装の前提条件、制約、推進主体などが異なります。そこで、IEC 62443シリーズの説明を行う前に、ここでは制御システムと情報システムの両者のセキュリティに対する基本的な考え方の違いについて説明します。

まず、制御システムのセキュリティ保護の対象は、モノやサービスです。例えば、電気/水道などの社会インフラや製造工場の生産ラインの管理・統制を行うシステム等が保護対象となります。これらは、24時間365日連続稼働を前提としているものが多く、システムを簡単に止めることができません。このため、機密性が重視される情報システムとは異なり、停止させることなく稼働し続ける「可用性」が、制御システムのセキュリティでは重視されます。

また、制御システムでは、システム更新のサイクルが10~20年と非常に長く、導入した当時のOSやミドルウェアがそのまま使い続けられているということも当たり前のように行われています。加えて、アップデートなどのシステムが抱える脆弱性への対策も、情報システムのようには頻繁に実施できません。可用性が求められる制御システムでは、システムに脆弱性があるとわかっていても、可用性を優先しその対策を行うことなく、長期間の運用を余儀なくされることもあります。

制御システムと情報システムでは、運用管理を行う部門も異なります。通常、情報システムの運用管理は、情報システム部門が担当しますが、制御システムでは、現場の技術部門や管理部門がこの役割を担うことが一般的です。

制御システムと情報システムでは、優先すべき目的、対象実装の前提条件や制約、推進主体が異なる

制御システムと情報システムでは、優先すべき目的、対象実装の前提条件や制約、推進主体が異なる

IEC 62443シリーズの概要

IEC 62443シリーズは、産業用自動制御システム(IACS)のセキュリティを確保するために規定された推奨セキュリティ対策のガイドラインです。国際自動制御学会(ISA)と国際電気標準学会(IEC)によって標準化されました。セキュリティ確保の対象はソフトウェア・ハードウェアを含む制御関連のデータ処理基盤であるシステムだけでなく、システムの運用にかかわる「人」と「業務」も対象となっています。

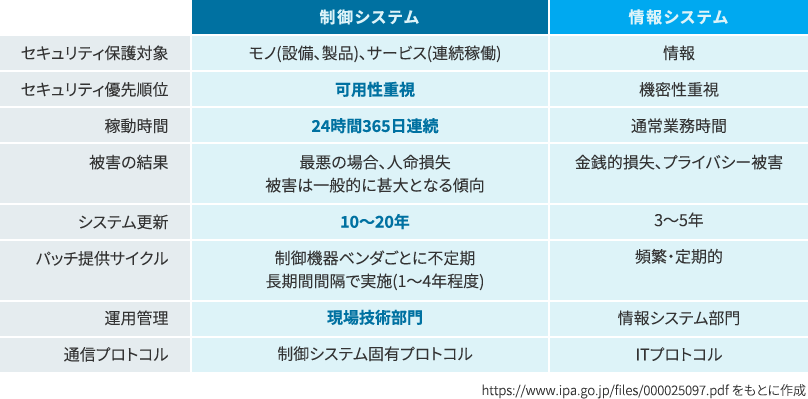

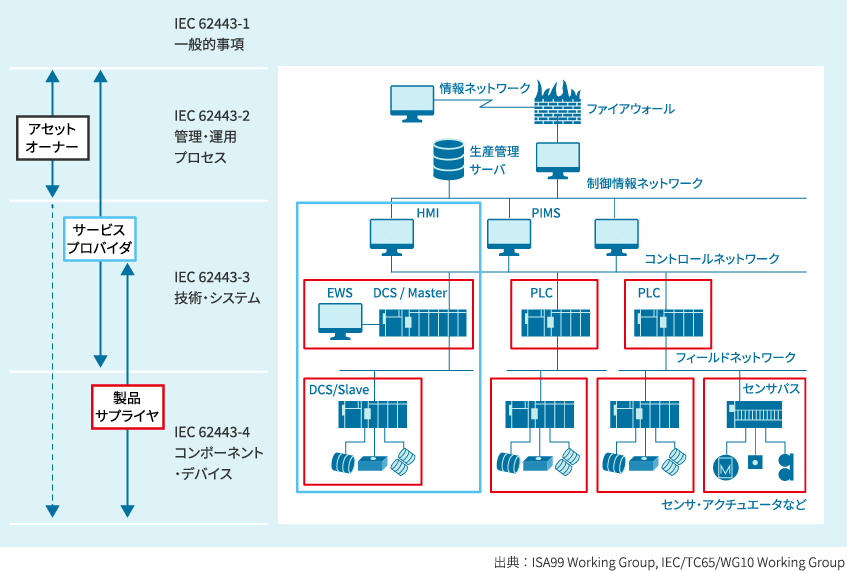

IEC 62443シリーズは、「General」、「Policies & Procedures」、「System」、「Component」の4つのパートで構成され、それぞれPart1、Part2、Part3、Part4とも呼ばれます。また、これらのグループは内部でさらに細分化され、詳細な要件や管理手法などが定義され、具体的な活動の指標とされています。

IEC 62443シリーズでは、これらの4つのグループを活用するステークホルダー(役割モデル)を定義しています。ステークホルダーは、IACSを構成するコンポーネントを製造する「製品サプライヤ」、IACSを構築・保守を行う「サービスプロバイダー(保守サービスプロバイダーやSIサービスプロバイダーに分類)」、IACSを運用していく「アセットオーナー」に分類されています。そして、IEC 62443シリーズで標準化されたセキュリティ対策は、ぞれぞれのステークホルダーが、それぞれに向けられたセキュリティ対策の要件を満たすことで実現されます。

Part1のGeneralは、用語や産業自動制御システムセキュリティライフサイクルとユースケースなど一般的事項について書かれています。このパートは、すべてのステークホルダーを対象としています。

Part2のPolicies & Proceduresは、管理・運用プロセスについての標準化です。主に制御システムを運用するアセットオーナーを対象としており、保守/SIサービスプロバイダーなども対象となります。このパートでは、手続き的なところやセキュリティポリシーなどについて記載されています。

Part3のSystemは、主にIACSのシステム運用を提供する側が守るべき規格です。主に保守サービスプロバイダーやSIサービスプロバイダーなどに向けたものですが、製品サプライヤも対象となります。このパートには守るべき技術やセキュリティシステムの基本要件、セキュリティシステムのレベルなどが詳細に記載されています。

Part4のComponentは、製品サプライヤ(コンポーネントベンダー)が実施すべき、開発プロセスあるいはセキュリティの機能要件などについて記載されています。また、要件の一部は、Part3の基本要件(3-3)をベースにコンポーネントの種類に合わせた最適化がなされています。

IEC 62443の規格化状況。(IS)の表記は国際標準化がなされている部分。(TR)はテクニカルレポート、(TS)は技術仕様

IEC 62443の規格化状況。(IS)の表記は国際標準化がなされている部分。(TR)はテクニカルレポート、(TS)は技術仕様

IEC 62443では、役割モデルに応じた要件が規定

IEC 62443では、役割モデルに応じた要件が規定

IEC 62443シリーズの最新動向

IEC 62443は、業界に依存しない唯一の制御システム向けセキュリティ標準として、さまざまな分野に横断的に関わる事項として水平規格化が議論されており、日本国内ではIEC 62443をベースとしたJIS(Japanese Industrial Standards:日本工業規格)化に向けた活動が進められています。

また、EU(European Union:欧州連合)では、製品安全のための機械指令の改訂でIEC 62443が使われる可能性が示唆されているほか、ロボットなどを対象とした機能安全規格「IEC 61508」や「ISO 10218」においても、リスク評価やサイバーセキュリティ対策としてIEC 62443が参照される予定です。

IEC 62443シリーズは、このように今後、さまざまな分野のセキュリティ対策として活用が見込まれており、更に大きな注目を集めることになるでしょう。

東芝グループの制御セキュリティの取り組み

制御システムと情報システムは異なる特徴がありますが、現在は、制御システムへの攻撃も増加しています。それによって攻撃の侵入口が増えており、攻撃そのものも変化し、未知の脅威が増えています。このため、今後はこういった未知の脅威へのプロアクティブな対応や運用が求められています。

東芝グループでは、セキュリティライフタイムプロテクションという考え方で製品・システムのライフサイクル全体を通して、持続的なセキュリティ運用の実現を目指しています。そして、自社の情報システムや工場・設備などの生産システムだけでなく、お客さまに提供する製品、サービスのセキュリティも確保し、その知見をお客様環境へ適用するソリューションを提供しています。

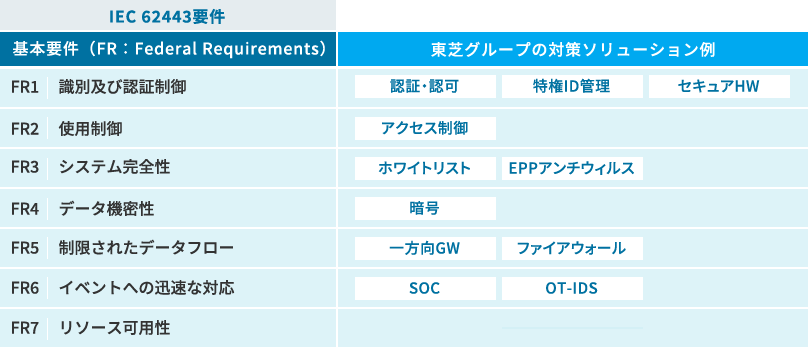

特に制御システムを中心としたサイバー・フィジカル・システム(CPS)やインダストリアルIoTの分野では、経済産業省のサイバー・フィジカル・セキュリティ対策フレームワーク(CPSF)やNIST SP800-53(連邦政府情報システム、および連邦組織のためのセキュリティ管理策とプライバシー管理策)、IEC 62443のセキュリティ要件に基づくセキュリティアセスメントを実施し、東芝が提供する製品・サービスのセキュア開発および、セキュリティ機能の実現に努めています。

また、東芝グループではIEC 62443のセキュリティ機能要件を満たす、組込みおよびIACS向けのセキュリティ製品も多く提供しており、お客様のIT/OT環境におけるセキュリティ確保、および強化をご支援してまいります。

関連情報・サービス

-

組込み向け ホワイトリスト型マルウェア対策ツール 「SecNucleus® WhiteEgret」

ウイルス定義ファイルを使用せず、少ないリソースでも高速に動作するホワイトリスト型マルウェア対策ツールです。

-

CodeMeterは、開発したソフトウェアを暗号化して技術の流出(リバースエンジニアリング)や違法コピーを防止します。サブスクリプション、ペイパーユースなど柔軟なライセンスモデル構築により、不正利用を...

-

IoT機器などにも搭載可能な、小型軽量な暗号ライブラリです。FIPS 140-2認証への対応しています。